El uso de Internet ha aumentado significativamente en la última década, exponiendo a los usuarios a diversas aplicaciones maliciosas listas para invadir la privacidad del usuario. En consecuencia, las filtraciones de datos personales (como fotos) y otros ataques de piratería han aumentado. Una forma efectiva para que los piratas informáticos accedan a los dispositivos de los usuarios e infiltren es a través de un virus keylogger.

Precisamente, los keyloggers son aplicaciones de spyware livianas y difíciles de detectar que registran cada tecla que se presiona en su PC o dispositivo móvil. Estas herramientas luego transmiten los datos registrados al servidor del hacker.

Estas aplicaciones maliciosas pueden funcionar en su sistema durante muchos años sin ser detectadas, sin dar una pista de quién las desplegó en su dispositivo y cómo lo hizo.

Aquí hay un caso del mundo real para ayudarlo a reconocer el alcance malicioso de los keyloggers.

Joe López presentó una demanda contra el Bank of America en 2005 después de que un hacker infiltró la base de datos del banco y robó $90,000. Las investigaciones revelaron que el hacker transfirió el dinero a otra cuenta en Letonia.

¿Se pregunta cómo sucedió? La PC de Joe López fue víctima de una aplicación maliciosa llamada Backdoor Coreflood, una herramienta keylogger. Registró cada pulsación de tecla que López hizo. Por lo tanto, el criminal tuvo acceso a todo lo que él escribió en su PC y lo utilizó para robar dinero de su cuenta.

Este incidente ocurrió en 2005, hace más de 15 años. Así que imagine qué tan sofisticados podrían haberse vuelto los programas maliciosos desde entonces.

El Sr. López perdió el juicio porque el tribunal determinó que no tomó precauciones adecuadas para asegurar su sistema.

Esa sentencia deja en claro una cosa crucial: si no permanece cauteloso, ni siquiera el tribunal podrá ayudarlo. Y para tomar precauciones adecuadas contra una amenaza desagradable como un keylogger, primero necesita comprenderlo bien.

¿Qué es un keylogger y cómo funciona?

El keylogger proviene de la familia del virus Troyano. Un troyano se disfrazaría como aplicación útil para realizar actividades maliciosas tras descargarlo furtivo.

El término ‘keylogger’ describe cualquier programa que registra las pulsaciones de teclas de un dispositivo. Opera en secreto monitoreando y almacenando las pulsaciones de teclas de un usuario.

Sin embargo, también existen dispositivos de keylogging que son diferentes del software de keylogging. Esto nos lleva a la pregunta de qué es un virus keylogger.

No todos los keyloggers son maliciosos o virus. En algunos casos, programas legítimos también llevan a cabo funciones de keylogging. Por ejemplo, las aplicaciones que utilizan “atajos” o ayudan a los usuarios a alternar entre diferentes diseños de teclado pueden no ser maliciosas.

Algunas organizaciones también instalan software de keylogging en los sistemas de los empleados para rastrear sus actividades durante las horas de trabajo. Si esta es una política general de una organización, entonces está justificado y es legítimo. Además, las aplicaciones de control parental también pueden registrar las pulsaciones de teclas de los dispositivos de los menores.

Pero también existen muchas aplicaciones maliciosas de keylogging que son virus y ayudan a los ciberdelincuentes en espionaje y monitoreo injustificado.

Por lo tanto, sin importar la razón para implementarlos, debes saber que estas herramientas pueden facilitar intenciones maliciosas y criminales.

Funcionamiento de un keylogger

Una vez instaladas en un dispositivo, las herramientas de keylogging se ejecutan inmediatamente después de que el usuario objetivo inicia el sistema y continúan funcionando hasta que se apaga.

Algunos keyloggers se enfocan en tus actividades en aplicaciones o sitios web específicos, mientras que otros registran cada pulsación de tecla que haces, sin importar lo que estés haciendo.

La mayoría de los keyloggers modernos son livianos. Por lo tanto, no afectan el rendimiento del dispositivo objetivo, lo que dificulta que los usuarios sospechen algo incorrecto y tomen medidas. Además, estas herramientas permanecen ocultas en el sistema operativo del dispositivo, por lo que no se encuentran en la lista de programas instalados.

A veces, pueden integrarse en extensiones de navegador ocultas. Algunos criminales envenenarían sus sitios web e infectarían cualquier dispositivo que visite esos sitios. Los keyloggers ayudan a los actores maliciosos a robar tus detalles personales e información de tarjetas de crédito, junto con otros datos secretos.

El software de keylogging generalmente almacena tus pulsaciones de teclas en un servidor en la nube o en un archivo pequeño, que luego se envía automáticamente por correo electrónico a la persona que monitorea tus movimientos o es accedido por él a través de un panel en línea.

Hoy en día, no solo existen keyloggers basados en software, sino que también hay muchos dispositivos de keylogging de hardware disponibles en el mercado.

Keylogger de Hardware

Una vez instaladas en un dispositivo, las herramientas de keylogging se ejecutan inmediatamente después de que el usuario objetivo inicie el sistema y continúan funcionando hasta que se apaga.

Algunos keyloggers se enfocan en tus actividades en aplicaciones o sitios web específicos, mientras que otros registran cada pulsación de tecla que haces, sin importar lo que estés haciendo.

La mayoría de los keyloggers modernos son livianos. Por lo tanto, no afectan el rendimiento del dispositivo objetivo, lo que dificulta que los usuarios sospechen algo incorrecto y tomen medidas. Además, estas herramientas permanecen ocultas en el sistema operativo del dispositivo, por lo que no se encuentran en la lista de programas instalados.

A veces, pueden integrarse en extensiones de navegador ocultas. Algunos criminales envenenan sus sitios web e infectan cualquier dispositivo que visite esos sitios. Los keyloggers ayudan a los actores maliciosos a robar tus detalles personales e información de tarjetas de crédito, junto con otros datos secretos.

El software de keylogging generalmente almacena tus pulsaciones de teclas en un servidor en la nube o en un archivo pequeño, que luego se envía automáticamente por correo electrónico a la persona que monitorea tus movimientos o es accedido por él a través de un panel en línea.

Hoy en día, no solo existen keyloggers basados en software, sino que también hay muchos dispositivos de keylogging de hardware disponibles en el mercado.

Historia de los keyloggers

El keylogging tiene una larga historia que se remonta a principios de la década de 1970, pero se ha vuelto más prevalente con el crecimiento de las computadoras personales y el Internet. En los años 70, la Unión Soviética diseñó un dispositivo de keylogging de hardware dirigido a las máquinas de escribir de IBM.

La Unión instaló el “bug” Selectric en máquinas de escribir eléctricas en los edificios de la Embajada y los Consulados de Estados Unidos en San Petersburgo y Moscú. El dispositivo podía rastrear el movimiento del cabezal de impresión midiendo sus emisiones de campo magnético y obtener información sensible y clasificada.

Con el avance de la tecnología, como el surgimiento del Internet en la década de 1990, el keylogging se convirtió en una herramienta popular para que los ciberdelincuentes robaran información sensible, como detalles de tarjetas de crédito. Sin embargo, con las nuevas tecnologías, los ciberdelincuentes ya no tenían que instalar keyloggers manualmente. En su lugar, atacaban los dispositivos utilizando malware de keylogger.

Hoy en día, los keyloggers se han vuelto más sofisticados, y los hackers ahora apuntan a empresas, hogares y otras entidades. Tan reciente como en 2014, el Departamento de Seguridad Nacional de los Estados Unidos emitió una advertencia a las empresas hoteleras después de descubrirse un keylogger en hoteles de Dallas.

Además, en 2015 se descubrió que un mod del juego Grand Theft Auto V contenía un keylogger oculto. Finalmente, en 2017, se encontraron algunos portátiles HP con un keylogger.

¿Qué convierte a los keyloggers en amenazas?

Los keyloggers son peligrosos tanto para individuos como para organizaciones. Aunque el programa malicioso no afecta negativamente su sistema informático, no es adecuado para proteger su información confidencial. Además, los keyloggers son difíciles de detectar porque operan en segundo plano y no suelen mostrar signos visibles de su presencia.

Los ciberdelincuentes pueden instalar el programa en su computadora a través de diversos medios, como engañarlo para que los instale, aprovechar vulnerabilidades en su sistema operativo o software, o mediante malware disfrazado de software legítimo.

Una vez instalado el programa, los hackers interceptan contraseñas y otros datos personales ingresados a través del teclado. De esta manera, pueden obtener sus contraseñas, códigos PIN, información de cuentas bancarias para pagos electrónicos, direcciones de correo electrónico, contraseñas de juegos en línea, etc. Los ciberdelincuentes pueden realizar pagos, hacer transferencias o comprometer sus cuentas después de obtener su información confidencial, como detalles de tarjetas de crédito.

Los keyloggers también pueden usarse como herramientas para el espionaje político y económico. Pueden comprometer la seguridad de empresas del sector privado y público, ayudando a obtener acceso a información confidencial y sensible.

La gerente del Equipo de Respuesta a Emergencias Informáticas de Brasil, Cristine Hoepers, opina que los keyloggers han superado al phishing como el método más utilizado para robar información confidencial. Los keyloggers se están volviendo más sofisticados y ahora pueden rastrear los sitios web que visita el usuario y registrar pulsaciones de teclas en sitios de interés para los ciberdelincuentes.

En los últimos años, ha habido una propagación generalizada de programas maliciosos con capacidad de keylogging. Ningún usuario de Internet está inmune a los ciberdelincuentes, independientemente de su estatus. Por lo tanto, debe tener cuidado con su actividad en Internet.

¿Cómo se instala un keylogger en tu computadora?

Por lo general, los keyloggers ingresan a su sistema cuando visita sitios web envenenados. Esto ocurre explotando una vulnerabilidad en su navegador, donde los hackers instalan registradores de pulsaciones a través de un script de página web. Luego, cuando visita un sitio web malicioso, este se activa.

Otra forma en que un keylogger puede ingresar a su PC u otro dispositivo es cuando alguien más lo instala deliberadamente en su máquina después de obtener acceso físico o virtual.

Un keylogger está incrustado en secreto en su sistema operativo y puede realizar todas sus tareas sin ser detectado. Puede explotar una máquina infectada y, a veces, descargar e instalar otro malware en el sistema infectado.

Debe instalar una aplicación antivirus de renombre y actualizar regularmente su sistema para prevenir este tipo de ataque. También tenga cuidado al descargar archivos de Internet. Visite solo sitios web confiables, ya que muchos sitios potencialmente contienen software de keylogging.

Lamentablemente, a pesar del uso frecuente de keyloggers por parte de los ciberdelincuentes, la mayoría de los programas antivirus los pasan por alto. Por lo tanto, es esencial optar por un programa antivirus confiable con una amplia definición de keyloggers en su base de datos. (Más sobre cómo protegerse contra ellos más adelante en este artículo.)

¿Los dispositivos móviles también tienen keyloggers?

Sí, los dispositivos móviles también son propensos a software de keylogging. Aunque actualmente no existe ningún keylogger de hardware conocido para teléfonos inteligentes. Sin embargo, todos los dispositivos móviles, incluidos los iPhones y Android, son vulnerables a herramientas de keylogging basadas en software ampliamente disponibles.

Un keylogger móvil puede capturar todo lo que un usuario escribe en la pantalla, independientemente del tipo de dispositivo. Incluso registra las entradas virtuales en la pantalla y rastrea todas sus actividades.

Debes saber que el software de keylogging móvil típicamente registra más que las pulsaciones del teclado. También toma nota de tus correos electrónicos, capturas de pantalla, imágenes, textos, detalles de inicio de sesión y mucho más.

Una vez instalados, estos programas maliciosos incluso pueden acceder al micrófono de tu teléfono para grabar tus llamadas y conectarse a tu cámara, tráfico de red, impresoras móviles, etc.

Pero la parte más peligrosa del software de keylogging para teléfonos inteligentes es su algoritmo de restricción que te impide acceder a algunos sitios web, como sitios de seguridad y portales de descarga de aplicaciones antivirus, obviamente para evitar que lo rastrees.

Construcción de un Keylogger

La idea principal detrás de las aplicaciones de keylogging es interceptar una cadena de eventos mientras se escribe para registrar la entrada del usuario. En palabras simples, funciona entre dos fases: cuando se presiona una tecla y cuando aparece en la pantalla.

Técnicamente, el software de keylogging generalmente interceptaría funciones DDL (Dynamic Link Library) en el modo de usuario y solicitaría información del teclado del usuario a través del SDM (Método Documentado Estándar).

Hay varias formas de lograr esto, pero la forma típica es a través de un error en el software y/o hardware. Esto es lo que define si una herramienta de keylogging es basada en software o hardware.

Los dispositivos físicos de keylogging suelen ser pequeños y se pueden conectar al teclado u otros dispositivos periféricos. Mientras que los keyloggers de software registran las pulsaciones de teclas de los usuarios y las envían de vuelta a los desarrolladores a través de Internet.

Otros métodos incluyen la vigilancia secreta a través de otros dispositivos de hardware como dispositivos de red, ratones, joysticks, etc.

Propagación de los keyloggers

Los keyloggers son aplicaciones maliciosas que se propagan de la misma manera que otros programas maliciosos en tu computadora. Pueden llegar a tu dispositivo.

- Al abrir un archivo adjunto malicioso desde un correo electrónico u otras fuentes.

- A través de redes P2P, especialmente cuando ejecutas un archivo desde un directorio de acceso abierto.

- Mediante un script de una página web que se ejecuta automáticamente en tu sistema cuando visitas una URL maliciosa.

- A través de otras aplicaciones maliciosas.

- Por parte de un adversario con acceso físico a tu dispositivo no asegurado en tu ausencia.

Detección y eliminación de un keylogger

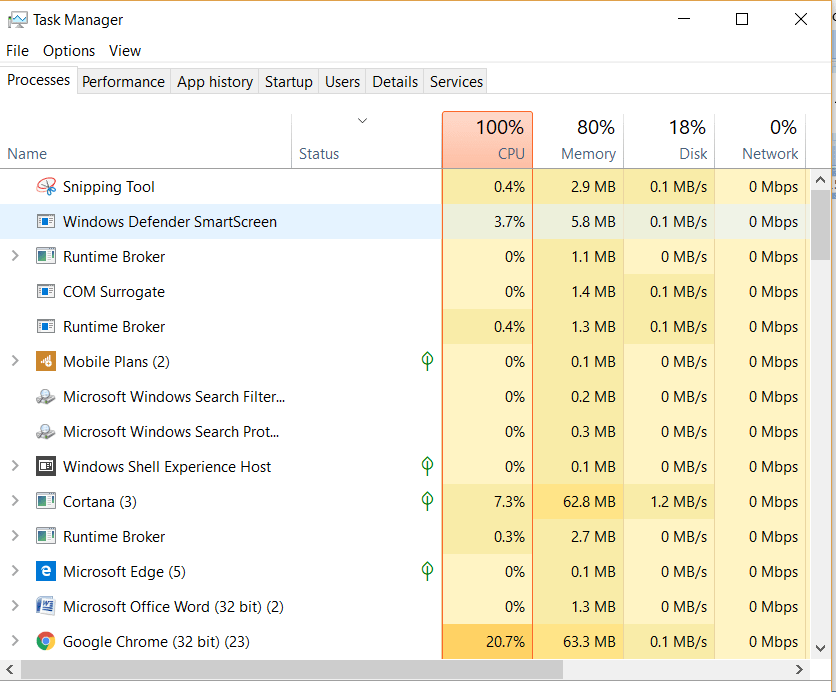

Detectar un keylogger es el primer paso para garantizar tu seguridad. La forma más efectiva y sencilla es escanear los procesos en ejecución a través del administrador de tareas de tu sistema.

Sin embargo, un keylogger generalmente nombra su proceso con un nombre no relacionado, lo que dificulta su identificación. Por lo tanto, deberías buscar los nombres de cualquier proceso nuevo o con nombres extraños que se estén ejecutando en tu sistema en Internet para detectar posibles procesos maliciosos.

Si encuentras algún proceso de keylogging o de seguimiento, desactívalo o detén su ejecución en tu dispositivo. A continuación, te presento los pasos detallados para hacerlo:

- Abre el Administrador de tareas: Puedes hacerlo presionando las teclas “Ctrl + Shift + Esc” o “Ctrl + Alt + Supr” y seleccionando “Administrador de tareas” en la lista.

- Navega a la pestaña “Procesos” o “Detalles”: Dependiendo de la versión de tu sistema operativo, puede haber una pestaña llamada “Procesos” o “Detalles”. Haz clic en ella para ver la lista de procesos en ejecución.

- Identifica procesos sospechosos: Busca procesos que tengan nombres extraños o que no estén relacionados con aplicaciones que normalmente se ejecutan en tu sistema. Presta especial atención a aquellos que puedan parecer sospechosos.

- Realiza una búsqueda en Internet: Copia el nombre del proceso sospechoso y búscalo en Internet para ver si está asociado con algún software malicioso o keylogger conocido.

- Detén o desactiva el proceso: Si has confirmado que el proceso es malicioso, haz clic derecho sobre él y selecciona “Finalizar tarea” o “Terminar proceso” para detenerlo. También puedes buscar en Internet cómo deshabilitar el proceso de forma permanente.

- Escanea tu sistema en busca de malware: Después de detener el proceso sospechoso, es recomendable realizar un análisis completo de tu sistema utilizando un software antivirus actualizado para asegurarte de que no haya más malware presente.

Recuerda que la prevención es fundamental para proteger tu seguridad. Mantén tu software y sistema operativo actualizados, utiliza una buena solución antivirus y evita abrir archivos o enlaces desconocidos o sospechosos.

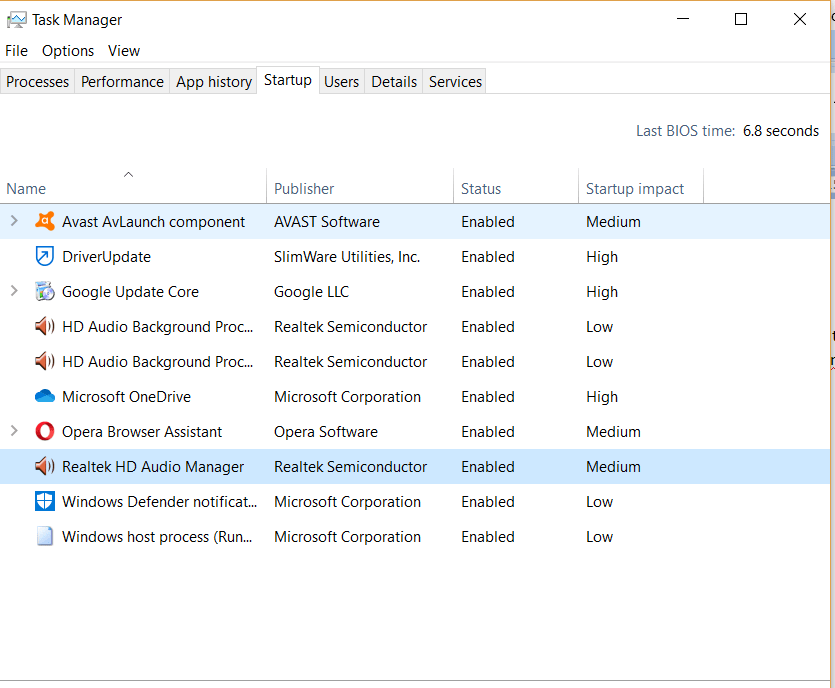

También debes hacer clic en la pestaña “Inicio” o “Startup” para conocer las aplicaciones y procesos que se ejecutan automáticamente cuando tu sistema se inicia. Esto te permitirá determinar si hay un keylogger en ejecución en tu sistema, ya que generalmente está programado para ejecutarse justo después de que se inicia el sistema.

- Haz clic derecho sobre el nombre de cualquier programa que sospeches que es un keylogger y desactívalo.

Detección de un keylogger usando internet

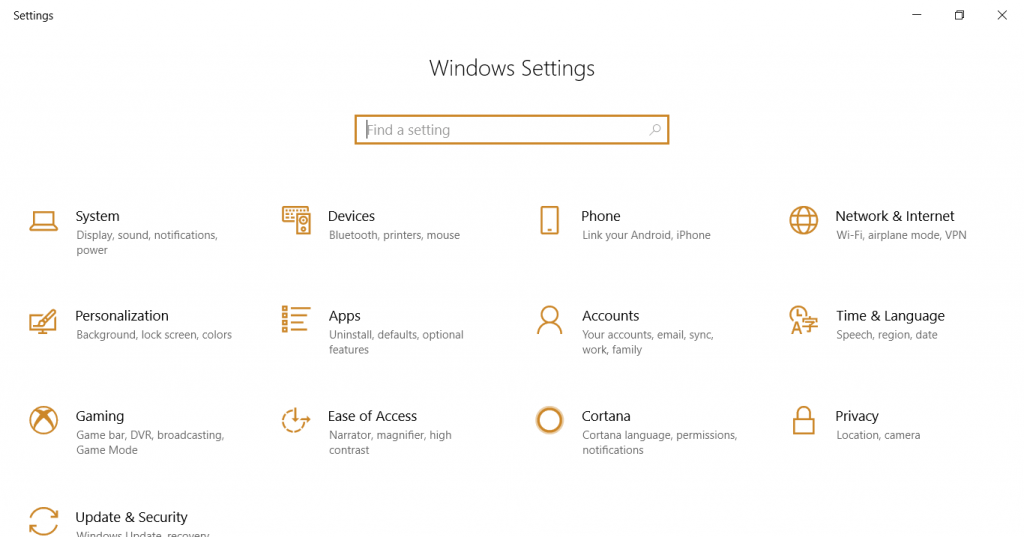

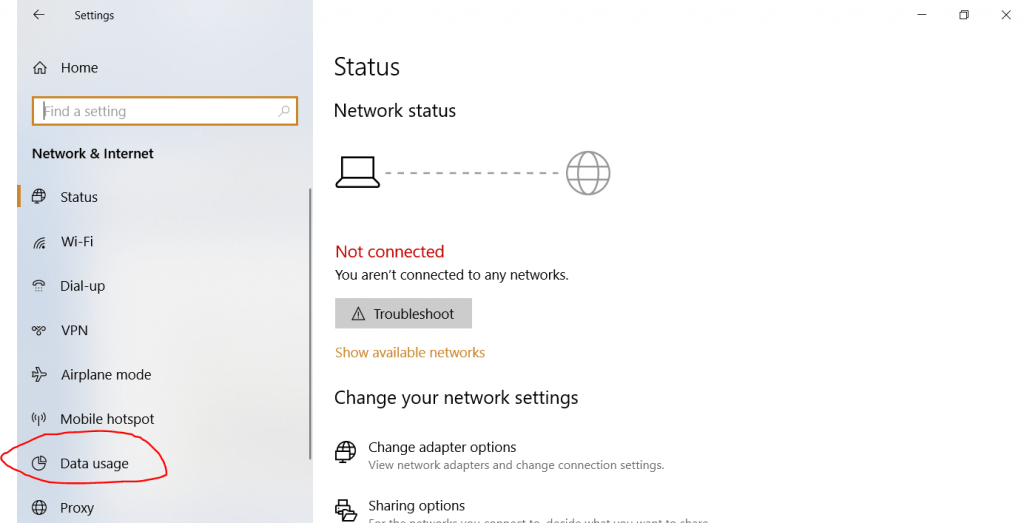

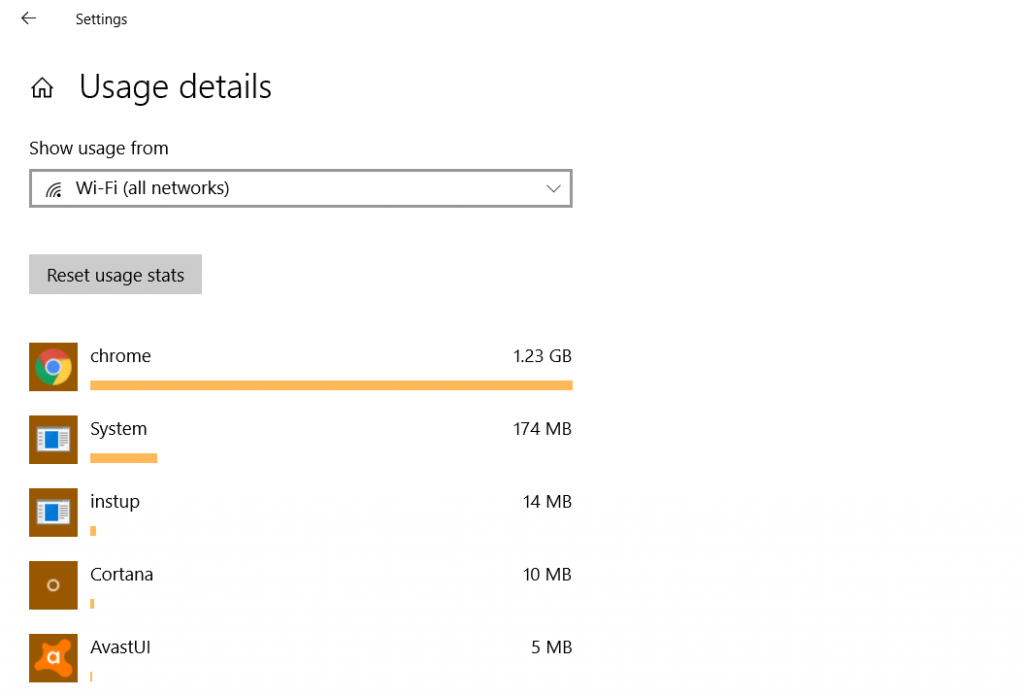

cuidadosa de tu reporte de uso de internet también puede confirmar efectivamente la presencia de un keylogger en tu sistema. Sigue estos pasos:

- Ve al menú de “Configuración” o “Ajustes.”

- Haz clic en la opción “Red e Internet” o “Conexiones de red y Internet.”

- Luego selecciona la pestaña “Uso de datos” o “Uso de datos y roaming.”

- Haz clic en la opción “Ver detalles de uso” o “Ver detalles de consumo.”

Ahora puedes ver una lista de todas las aplicaciones que están utilizando tus recursos de internet. A continuación, busca cualquier programa desconocido en Internet para determinar si está asociado con un troyano o malware.

Buscando keyloggers en extensiones de navegación

Debes buscar en tus complementos y extensiones del navegador para determinar si están relacionados con una herramienta de registro de pulsaciones de teclas. Para hacer eso, necesitas acceder a la lista de extensiones de tu navegador.

Aquí te explico cómo encontrar las extensiones en navegadores populares:

En Google Chrome:

- Abre Google Chrome en tu computadora.

- Haz clic en el ícono de tres puntos verticales en la esquina superior derecha para abrir el menú.

- Selecciona “Más herramientas” y luego “Extensiones.”

- Aparecerá una nueva pestaña que muestra todas las extensiones instaladas en tu navegador.

En Mozilla Firefox:

- Abre Mozilla Firefox en tu computadora.

- Haz clic en el ícono de tres líneas horizontales en la esquina superior derecha para abrir el menú.

- Selecciona “Complementos” (puede aparecer como “Add-ons”).

- Ve a la sección “Extensiones” en la barra lateral izquierda para ver todas las extensiones instaladas.

En Microsoft Edge:

- Abre Microsoft Edge en tu computadora.

- Haz clic en el ícono de tres puntos horizontales en la esquina superior derecha para abrir el menú.

- Selecciona “Extensiones.”

- Verás todas las extensiones instaladas en tu navegador.

Es importante revisar cuidadosamente la lista de extensiones y deshabilitar o eliminar cualquier extensión que no reconozcas o que parezca sospechosa, especialmente si estás preocupado por la seguridad de tu información:

Ahora revisa la lista de todas las extensiones y busca en internet aquellas con nombres inusuales. Si encuentras alguna extensión maliciosa, desactívala o elimínala de inmediato.

Detección y eliminación de keyloggers mediante una búsqueda exhaustiva de malware en el sistema

Los escaneos de malware en todo el sistema te ayudan a detectar la presencia de un keylogger en tu sistema y eliminarlo. Debes realizar un escaneo completo de malware o programar escaneos automáticos para mantener la seguridad frente a aplicaciones maliciosas o intrusivas.

Pero asegúrate de utilizar un software antimalware de primera categoría para detectar cualquier keylogger.

Un software antimalware confiable utiliza el reconocimiento de firmas y heurísticas para identificar malware. También puede detectar actividades de seguimiento típicas, como capturar capturas de pantalla y registrar pulsaciones de teclas para detectar cualquier herramienta de espionaje y eliminarla.

Afortunadamente, no necesitas gastar una fortuna para obtener este tipo de programas. Hay muchas herramientas gratuitas de eliminación de malware y spyware disponibles para hacer el trabajo.

Veinte formas de mantenerte protegido de los keyloggers

Un keylogger es una amenaza significativa para tu información personal, como correos electrónicos, contraseñas, nombres de usuario, información de tarjetas bancarias y otros detalles sensibles. Perder estos datos ante adversarios puede llevar al robo de identidad, transacciones no autorizadas y más.

Por lo tanto, es una prioridad mantener tus dispositivos seguros de este tipo de robos de datos. Utiliza los siguientes métodos para prevenir el keylogging en tu PC:

1. Utiliza la verificación en dos pasos

Generalmente, los hackers utilizan tu nombre de usuario y contraseña robados mediante keylogging para acceder a tus cuentas y llevar a cabo actividades maliciosas.

Por lo tanto, asegura tus cuentas en línea con la verificación de seguridad en dos pasos, conocida como “autenticación de múltiples factores.”

Con la autenticación en dos pasos, recibes un PIN en tu dispositivo móvil para la autenticación antes de acceder a la cuenta.

Este paso adicional de verificación evita que los hackers accedan a tus cuentas incluso si logran robar tus datos de inicio de sesión. El proceso también te avisa si alguien intenta acceder a tu cuenta.

Te recomendamos configurar la verificación en dos pasos para tu correo electrónico, inicio de sesión bancario, cuentas de redes sociales y casi todas las cuentas que consideres importantes en línea.

2. Actualizaciones del sistema y aplicaciones

Las actualizaciones del sistema son necesarias porque eliminan automáticamente todas las aplicaciones maliciosas de terceros del sistema operativo, incluidos los keyloggers.

Además, una actualización de software también corrige automáticamente todos los problemas existentes en tu dispositivo, incluidas las vulnerabilidades de seguridad que podrían permitir que los hackers accedan.

Ten en cuenta que algunas actualizaciones del sistema no actualizan tu navegador web. Por lo tanto, debes mantener tus navegadores actualizados constantemente, ya que, al igual que el sistema operativo, los complementos desactualizados del navegador también pueden provocar ataques de piratería y malware.

3. Utiliza software de cifrado

Una aplicación de cifrado oculta tus pulsaciones de teclas, enviando registros de teclas incorrectos al hacker. Dado que el cifrado desordena tu entrada, el keylogger no registrará las mismas teclas que has presionado. Esta es una capa adicional de seguridad que puedes aplicar en tu PC para una mayor protección.

Axcrypt.net es una aplicación de cifrado que puedes usar de forma gratuita en tu Mac y PC.

4. Evita descargar programas crackeados

Las personas a menudo buscan alternativas baratas de software en internet. Sin embargo, estas aplicaciones aparentemente gratuitas pueden poner en riesgo tu seguridad, ya que los hackers a menudo explotan tu interés insertando códigos maliciosos dentro del software crackeado para infectar tu sistema.

Por lo tanto, siempre es mejor comprar o descargar aplicaciones genuinas de sitios autorizados y confiables.

5. Instala un programa antimalware

Todos los programas antimalware de calidad protegen contra amenazas como troyanos, rootkits, keyloggers y otras aplicaciones de spyware. Además, realizan análisis periódicos en tu PC, corrigen problemas de hardware y software, y optimizan tu sistema. Por lo tanto, asegúrate de instalarlo justo después de comprar y configurar una nueva PC.

También asegúrate de que la definición de la base de datos de virus del programa antimalware se actualice regularmente. Un sistema antimalware desactualizado podría no proteger adecuadamente tu PC contra amenazas más recientes.

Hoy en día, existen muchas aplicaciones antimalware de calidad en el mercado que ofrecen compatibilidad multiplataforma. Por lo tanto, puedes descargar cualquiera de estas aplicaciones robustas sin gastar dinero. Una de estas aplicaciones antimalware resistentes y gratuita es Malwarebytes Anti-Malware, que realiza análisis profundos junto con actualizaciones diarias.

6. Comienza a usar una VPN

Una Red Privada Virtual (VPN) proporciona protección integrada contra amenazas cibernéticas al anonimizar tu existencia en línea. Encripta tu tráfico de internet, evitando que los fisgones husmeen en tus datos en línea. Así, también potencialmente dificulta que los hackers accedan a tus pulsaciones de teclas.

La tecnología VPN también es útil en el entorno corporativo, dado que las organizaciones son el objetivo principal de los cibercriminales.

No obstante, asegúrate siempre de optar por la mejor VPN, ya que la mayoría de los servicios VPN (especialmente los gratuitos) carecen de credibilidad. Desafortunadamente, algunos servicios incluso registran tu información y la utilizan para monetizarla y otros fines maliciosos.

7. Ten cuidado al abrir adjuntos

Las personas a menudo descargan archivos y adjuntos en línea. Sin embargo, muchos de estos archivos pueden contener aplicaciones maliciosas, especialmente aquellos que descargas a través de redes y unidades compartidas.

Por lo tanto, debes tener precaución al descargar archivos en internet. Asegúrate de visitar solo sitios web confiables para descargar software genuino.

Además, sé cauteloso con los correos electrónicos no solicitados, promocionales o de marketing, o de remitentes desconocidos. Estos correos electrónicos pueden contener enlaces de phishing y adjuntos maliciosos.

Además, desconfía de los adjuntos que recibas de tus amigos y colegas. Algunos de ellos podrían estar infectados y podrían instalar un keylogger en tu sistema.

8. Mantén vigilancia sobre tus contraseñas

Debes cambiar periódicamente tus contraseñas y usar contraseñas sólidas, ya que los hackers suelen vigilarte durante un tiempo antes de llevar a cabo actividades maliciosas. Cambiar las contraseñas con frecuencia puede confundirlos.

Además, no uses las mismas contraseñas y nombres de usuario para todas tus cuentas.

Para facilitar tu trabajo y proteger tus contraseñas, considera usar el mejor administrador de contraseñas que ofrezca encriptación de contraseñas.

9. Utiliza un teclado virtual y alternativo

Intenta utilizar un teclado virtual al iniciar sesión en tus cuentas en línea. Como los keyloggers a menudo no pueden detectar los teclados virtuales, es útil para proteger tu privacidad. No solo un teclado virtual como DVORAK te ayudará a proteger tus pulsaciones de teclas, sino que también resultará https://www.theverge.com/2019/2/17/18223384/dvorak-qwerty-keyboard-layout-10-years-speed-ergonomicsbeneficioso de otras maneras.

Cambiar periódicamente el diseño de tu teclado evitará que los keyloggers acústicos determinen los caracteres a través del sonido de las pulsaciones de teclas. Estas herramientas de seguimiento utilizan el tono de cada tecla para definir tu entrada, y cambiar el diseño de tu teclado asigna tonos diferentes a tus teclas.

10. Programas anti-keyloggers

Los programas anti-keyloggers comparan todos los archivos de la computadora con una base de datos de keyloggers en busca de similitudes que sugieran la presencia de un keylogger oculto. Dado que están diseñados específicamente para identificar keyloggers, son más efectivos que el software antivirus común, ya que algunos antivirus no consideran a los keyloggers como malware.

11. Live CD/USB

Puedes reiniciar tu PC con un Live USB o CD protegido para salvaguardarlo de los keyloggers. Además, un CD limpio asegura que no haya malware y que el sistema operativo no esté infectado después de iniciar el sistema.

12. Monitores de red

Las redes de cortafuegos inversos y los monitores te alertarán siempre que los keyloggers intenten establecer una conexión. Como resultado, los keyloggers no enviarán la información escrita de vuelta a los hackers.

13. Programas de rellenado automático de formularios

Estos programas te protegen del keylogging al reducir la necesidad de ingresar información privada, como contraseñas. Los rellenadores de formularios permiten que los navegadores web completen páginas de pago e inicien sesión automáticamente sin usar el portapapeles o el teclado, eliminando la posibilidad de que se capturen datos confidenciales.

Sin embargo, cualquier persona que tenga acceso físico a tu computadora puede instalar un programa para interceptar datos en tránsito en la red o en el sistema operativo. El Protocolo de Seguridad de la Capa de Transporte (TLS) ayuda a minimizar el peligro de la interceptación de datos por parte de programas proxy y sniffers de red.

Recuerda que la prevención es fundamental para proteger tu información personal. Sigue estas prácticas de seguridad para evitar el riesgo de keyloggers y proteger tu privacidad en línea.

14. Evita usar computadoras públicas o compartidas

Cuando sea posible, evita ingresar información confidencial en computadoras públicas o compartidas, como las de cibercafés, bibliotecas u otros lugares de acceso público. Estas computadoras podrían tener keyloggers instalados o estar expuestas a otras amenazas de seguridad.

15. Conciencia y educación

Mantén tu conocimiento actualizado sobre las últimas amenazas de seguridad en línea y la forma en que los keyloggers pueden operar. Educa a tus familiares y colegas sobre la importancia de la seguridad en línea y cómo protegerse contra el keylogging.

Siguiendo estas prácticas y utilizando las herramientas adecuadas, puedes proteger tu información personal y mantener tus dispositivos seguros contra la amenaza de los keyloggers y otras formas de malware. La seguridad en línea es una responsabilidad compartida y con el cuidado adecuado, puedes minimizar los riesgos y proteger tu privacidad en internet.

14. Tokens de seguridad

Si un ataque de keylogging tiene éxito, puedes protegerte con tokens de seguridad y tarjetas inteligentes para prevenir ataques de reproducción. Para acceder a datos privados, se necesitará tanto el token de seguridad como la contraseña correcta. Además, un atacante no podrá explotar el conocimiento de las acciones de un usuario en una computadora para obtener acceso a un recurso protegido en otra PC, independientemente de lo que se haya escrito en el teclado o ratón de esa máquina.

15. Contraseñas de un solo uso (OTP)

Esta es una excelente forma de prevenir keyloggers. Una vez utilizada una contraseña, automáticamente queda invalidada. Por lo tanto, el sistema solicitará una nueva contraseña cada vez que necesites iniciar sesión. Por lo tanto, este método es ideal al usar computadoras públicas.

16. Software de inferencia de pulsaciones de teclas

Estos programas confunden a los keyloggers al agregar pulsaciones de teclas aleatorias. Esto lleva a que se registre más información, distrayendo al hacker y dificultando la extracción de pulsaciones de teclas cruciales.

17. Reconocimiento de voz

El reconocimiento de voz elimina la necesidad de teclados físicos o virtuales. Sin embargo, este método tiene una funcionalidad limitada, ya que el programa puede tener dificultades para decodificar o transmitir información al software objetivo.

18. Reconocimiento de escritura y gestos con el mouse

Muchas tabletas y asistentes digitales personales pueden transformar los movimientos del lápiz óptico en texto legible por computadora. Además, los movimientos del mouse emplean esta técnica para transformar trazos en movimientos como el de escribir. También puedes utilizar lápices ópticos y tabletas gráficas para introducir estos movimientos, al igual que los touchpads.

Sin embargo, este método comparte limitaciones con el reconocimiento de voz.

19. Grabadores/reproductores de macros

Este enfoque implica usar un reproductor o grabador de macros para automatizar tareas que implican escribir información privada, evitando escribir directamente estos datos en el teclado físico o virtual. Este método dificulta que los keyloggers capturen información privada, ya que no pueden registrar las pulsaciones de teclas.

20. Escritura engañosa

Esta técnica consiste en escribir intencionalmente lentamente, cometer errores o pausar intencionalmente mientras escribes para confundir a un keylogger. La escritura engañosa dificulta que un keylogger registre con precisión tus pulsaciones de teclas, lo que hace más difícil que los ciberdelincuentes recopilen datos sensibles de los registros del keylogger.

Consejo adicional

Finalmente, también puedes utilizar una solución de seguridad integral. Protege todos tus dispositivos digitales, como teléfonos inteligentes, tabletas, computadoras, Macs y cualquier otro dispositivo que utilices para acceder a internet. Una solución como McAfee puede brindarte protección integral del sistema, como protección de firewall, sistema antivirus, protección de datos y administrador de identidad.

Uso incremental de los keyloggers por los criminales

El software de keylogging ha existido durante mucho tiempo. Sin embargo, los criminales han utilizado cada vez más estas herramientas en los últimos años. Los incidentes recurrentes de ciberseguridad, tanto a pequeña como a gran escala en todo el mundo, también indican lo mismo.

Investigaciones realizadas por Verisign sugieren un aumento tremendo en el uso de programas maliciosos con funcionalidades avanzadas de keylogging. Otro estudio de Symantec indica que casi el 50 % de los programas maliciosos en el mundo pretenden recopilar los datos personales de los usuarios de Internet.

Además, un estudio realizado por Bambenek sugiere que las aplicaciones de keylogging infectan a más de 10 millones de sistemas solo en los Estados Unidos. Las posibles pérdidas anuales se estiman en unos 24,3 millones de dólares cada año.

¿Sabías que la base de datos de definiciones de Kaspersky actualmente tiene más de 300 tipos de keyloggers? Estas cifras no incluyen a las integradas con otras formas de aplicaciones maliciosas, como el spyware. Esa es la inmensa extensión del software de keylogging, y los usuarios deben tomar las medidas necesarias para proteger su privacidad.

Algunos devastadores ataques de keyloggers de la vida real

En agosto de 2006, los hackers robaron más de $1 millón de clientes del Banco Escandinavo (Nordea). Los impostores enviaron correos electrónicos automatizados falsos a los clientes del banco pidiéndoles que instalaran una aplicación contra el spam adjunta. Sin embargo, la aplicación tenía un troyano de keylogging mortal llamado ‘Haxdoor’, que registraba la entrada de los usuarios al acceder al servicio en línea de Nordea. Esto ayudó a los ciberdelincuentes a acceder a la información de los usuarios y robar dinero de varias cuentas.

En 2004 ocurrió la epidemia cibernética más significativa cuando el virus MyDoom realizó un ataque DoS en www.sco.com, dejándolo inestable durante varios meses. El gusano también atacó a cualquiera que visitara www.sco.com con sus funciones de keylogging para recopilar números de tarjetas de crédito y detalles de inicio de sesión para robar dinero.

A principios de 2005, la policía del Reino Unido evitó que los ciberdelincuentes robaran datos bancarios a través del keylogging. Los atacantes planeaban robar la impresionante cantidad de $423 millones, para lo cual el troyano de keylogging creado por el entonces joven de 32 años, Yeron Bolondi, rastreaba las pulsaciones de teclas de los usuarios durante sus sesiones bancarias.

En mayo de 2005, la policía de Londres arrestó a una pareja israelí y los acusó de desarrollar aplicaciones maliciosas de keylogging utilizadas por individuos y organizaciones para llevar a cabo espionaje masivo. Algunas compañías involucradas en este delito incluyeron los servicios celulares israelíes Cellcom y Pelephone y el proveedor de televisión por satélite YES.

Durante el primer trimestre de 2006, la Policía brasileña llevó a cabo redadas y arrestó a 55 personas por difundir aplicaciones maliciosas de keylogging. Las herramientas se integraron en los navegadores de los usuarios y se activaron al abrir la URL de un banco. Estos malhechores utilizaron los datos robados para robar $4.7 millones de 200 clientes.

En 2004, un grupo de jóvenes atacantes rusos y ucranianos llevó a cabo un masivo ataque de keylogging a través de correos electrónicos maliciosos dirigidos a clientes bancarios en Francia y otros países. Recopilaron las credenciales de las cuentas bancarias de los usuarios y las utilizaron para realizar transferencias de dinero, robando hasta $1 millón en 12 meses.

Conclusión

A estas alturas, debes haber comprendido qué es un keylogger, sus peligros y cómo prevenirlo. Dado que estás listo para tomar precauciones adecuadas y acciones necesarias, deberías ser capaz de mantener los keyloggers alejados de una vez por todas.

Los desarrolladores de keyloggers suelen ocultar sus aplicaciones detrás de otras aplicaciones legítimas, y estas infectan tu sistema después de que las descargas/instalas en tu dispositivo. Pueden utilizarlo para robar información confidencial de ti con fines de hackeo, pérdida financiera, robo de identidad y más. A veces también se utiliza para espionaje industrial y político.

Debido a su actividad sigilosa, el keylogging se ha convertido en una de las herramientas más utilizadas en el fraude cibernético en todo el mundo.

Recuerda, lograr la máxima seguridad en esta era digital es como completar un rompecabezas con diferentes piezas. Y las herramientas recomendadas son las piezas que necesitas para mantenerte protegido al máximo posible.

Por lo tanto, al menos debes utilizar una aplicación antivirus de calidad y una VPN (lee acerca de las ventajas y desventajas de las VPN si aún te preguntas si debes usar esta herramienta) para proteger tu dispositivo.

Además de utilizar herramientas tecnológicas para proteger tu sistema, también asegúrate de seguir las siguientes mejores prácticas:

- Utiliza contraseñas sólidas.

- Cambia regularmente tu contraseña.

- Ten cuidado con los sitios web que visitas y los archivos que descargas.

- Siempre bloquea tus dispositivos con códigos de acceso.

- Utiliza teclados alternativos y virtuales cuando desees iniciar sesión en aplicaciones bancarias y correos electrónicos.

- Mantén constantemente actualizado tu sistema y las aplicaciones que utilizas.

¡Permanece alerta y mantente seguro!

Preguntas frecuentes

No. Los desarrolladores se han vuelto más creativos. Ahora los diseños son simples y fáciles de usar, incluso para alguien con conocimientos básicos de informática.

Los keyloggers gratuitos suelen ser fáciles de detectar, incluso mediante programas antivirus. Sin embargo, los pagados como RealtimeSpy, Sniper Spy y Win Spy son más difíciles de detectar.

Un keylogger es un programa que monitorea y registra las pulsaciones de teclas que los usuarios escriben en sus teclados.

Se refiere a un programa que monitorea y registra las pulsaciones de teclas que escribes en el teclado de una computadora. Los hackers o individuos maliciosos utilizan este software para obtener acceso a información confidencial. Los keyloggers pueden instalarse en tu PC sin que lo sepas, grabar las pulsaciones de teclas que escribes en el teclado y guardar la información en un archivo de registro.

Algunos signos comunes de un keylogger incluyen un cursor que desaparece, retraso en los movimientos del mouse, atajos de teclado desconocidos, archivos de registro inesperados y un rendimiento inusualmente lento de tu dispositivo.

Básicamente, un keylogger no es un virus, sino más bien un programa espía (spyware). Sin embargo, el programa podría llevar un virus consigo.

Si bien algunos keyloggers pueden grabar tu pantalla, la mayoría solo monitorea las pulsaciones de teclas.

Los ciberdelincuentes instalan keyloggers en tu dispositivo a través de programas maliciosos, sitios web, descargas, archivos adjuntos de correo electrónico y acceso físico.

Sí. Los keyloggers funcionan registrando pulsaciones de teclas, por lo que detectan contraseñas al escribirlas.

Sí, es posible usar el keylogging en el teléfono mediante keyloggers basados en hardware, software o firmware.

Sí, se puede detener un keylogger. Los métodos estándar incluyen el uso de programas antivirus, protección antispyware, programas anti-keyloggers, escritura engañosa, verificación en dos pasos, software de encriptación, software de VPN, tokens de seguridad, uso de teclado virtual y software de reconocimiento de voz, monitores de red, entre otros.